این ۳ روش در حذف باج افزار کمکتان میکنند!

اگر میخواهید بدانید راجع به چه چیزی صحبت میکنیم، مقاله باج افزار چیست را بخوانید. در این مقاله میخواهیم چگونگی حذف باج افزار و راههای مقابله با ویروس باجگیر را آموزش دهیم.

این کار از ۳ روش قابل انجام است:

روش اول: استفاده از ابزارهای شناسایی و رمزگشایی

باج افزارها هم خانواده دارند! بهعبارت سادهتر، هر باج افزار در دستهای مشخص قرار میگیرد که برای خنثی کردن اثر آن، باید قبل از هرکاری خانوادهاش را بشناسید.

اگر اسیر هکرهای پلید و باج افزارهایشان شدهاید، احتمالاً بخواهید مشکلتان را با دیگران درمیان بگذارید و از آنها کمک بخواهید. خب تا زمانی که مشخص نباشد باجافزار مهاجم از کدام خانواده است، از دست هیچکس کاری برنمیآید!

در این میان، شکارچیان باج افزارها، ابزارهای رایگانی طراحی کردهاند که شما را در شناسایی خانواده Ransomware یاری میکنند. فقط کافی است یک فایل آلوده یا حتی پیامی که باجافزار فرستاده را در این سایتها آپلود کنید. سپس با خانواده مزاحم آشنا خواهید شد. حتی در برخی موارد، راهوروش مقابله با آن هم ارائه میشود.

اگر موافق باشید، برویم تا ببینیم در عمل چه باید کرد!

آموزش کار با ابزار ID Ransomware

برای استفاده از این ابزار، فقط کافی است وارد سایت آن به آدرس زیر شوید:

https://id-ransomware.malwarehunterteam.com/index.php

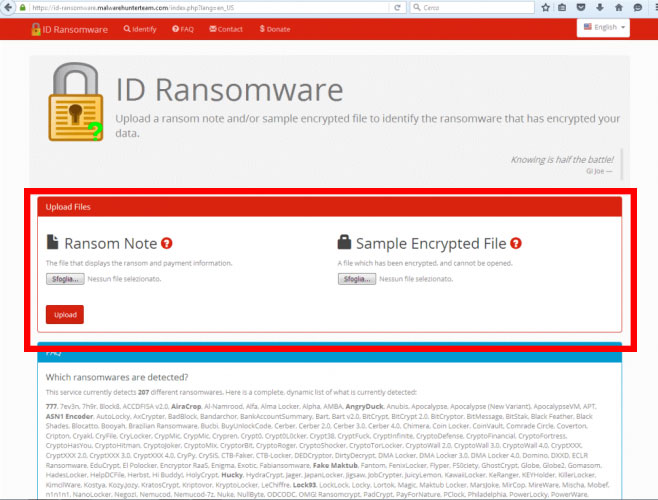

پس از ورود به سایت، با صفحه اول آن که درست مثل شکل زیر است مواجه خواهید شد:

در تصویر بالا قسمتی را با کادر قرمز مشخص کردهایم. اینجا همانجایی است که باید فایلی از باجافزار را جهت شناسایی آپلود کنید. همانطور که میبینید، ID Ransomware از ۳ طریق میتواند خانواده باج افزار را تشخیص دهد:

Ransome Note

وقتی گرفتار باجافزارها میشوید، پیغامی از جانب هکر برایتان ارسال میشود. خبر خوب اینکه ID Ransomware، حتی از این طریق هم میتواند خانواده باج افزار را شناسایی کند. فقط کافی است تا پیام باج افزار که در آن روشهای پرداخت را توضیح داده، در این قسمت آپلود کنید.

و پس از بارگذاری فایل اطلاعات باجافزار، روی دکمه Upload کلیک کنید.

Sample Encrypted File

احتمالاً طرز کار باج افزارها را میدانید. فایلهای مهم دستگاهتان را قفل میکنند و در ازای کلید این قفلها، از شما درخواستهای مختلف میکنند (معمولاً پول). یکی دیگر از روشهای ID Ransomware برای شناسایی خانواده باج افزار، استفاده از این فایلهای قفلشده است.

هر باج افزاری از سیستمهای رمزنگاری خودش استفاده میکند. به همین خاطر، شناسایی خانواده آنها بر اساس فایلهای رمزگذاری شده، ممکن است.

در این بخش هم باید یکی از فایلهای آلوده را بارگذاری و سپس همان دکمه Upload را بزنید.

Addresses

خب مسلماً هر هکری که از باجافزارها استفاده میکند، باید راهی برای ارتباط هم باز بگذارد. در این قسمت میتوانید هر آدرس ایمیل یا لینکی که توسط باجافزار و بهمنظور گرفتن ارتباط ارسال شده را وارد کنید. بعد از اینکه راه ارتباطی را معرفی کردید، دکمه Upload را بزنید تا ID Ransomware خانواده باج افزار مهاجم را شناسایی کند.

نکته: بههیچوجه حجم زیادی از فایلها را آپلود نکنید! اینطور نیست که هرچقدر حجم فایلهای آپلودی بیشتر باشد، شناخت خانواده باج افزار هم راحتتر انجام شود!! این کار فقط منجر به هدر رفت منابع موجود خواهد شد.

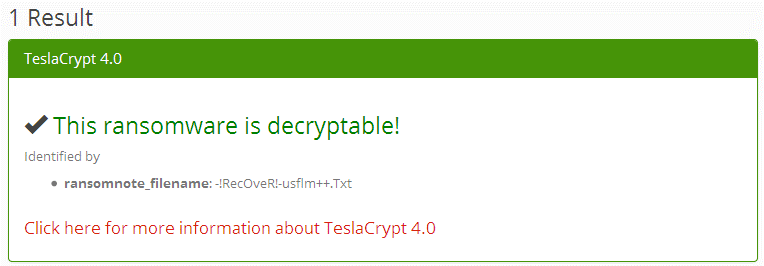

فرض را بر این میگیریم که باجافزار مزاحم داستان، از خانواده TeslaCrypt 4.0 است! همچنین شناسایی خانواده، از طریق پیام باج افزار انجام شده است. سپس تصویر زیر را مشاهده خواهید کرد:

در این مثال، فایلهایی که توسط TeslaCrypt 4.0 قفل نشدهاند، قابل بازگردانی هستند. به همین دلیل، یک لینک حاوی آموزش چگونگی رمزگشایی فایلها و ابزارهای مورداستفاده هم ارائه شده است! (تصویر زیر)

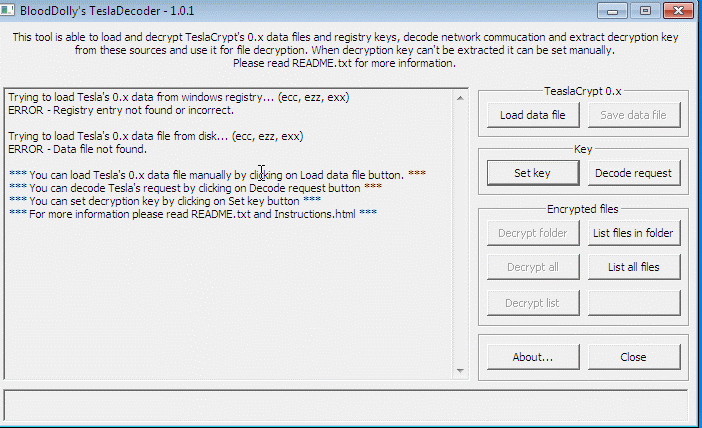

همانطور که در تصویر بالا میبینید، اطلاعات موردنیاز برای رمزگشایی فایلها در BloodDolly نوشته شده است! (همان لینک حاوی آموزش رمزگشایی). با استناد به اطلاعات موجود در BloodDolly، اولین چیزی که نیاز داریم، کلیدی است که هکر با استفاده از آن، فایلها را رمزنگاری نموده است!

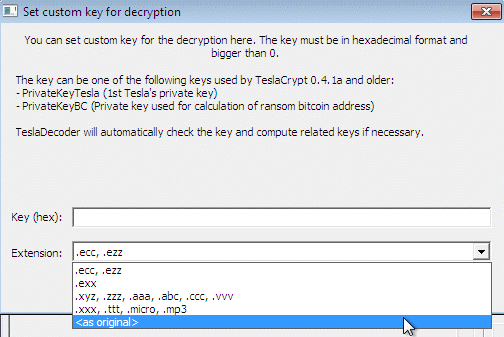

به تصویر بالا توجه کنید. قسمت Extensions، برای انتخاب پسوندی است که Ransomware روی فایلهای آلوده قرار داده است. انتخاب پسوند، به ابزارهای رمزگشایی کمک میکند تا شاهکلید را بهصورت خودکار انتخاب کنند.

در واقع، این قسمت مشخص میکند که برای چه نوع قفلی باید دنبال کلید گشت!

همانطور که در عکس بالا میبینید، ما برای نمونه خود (TeslaCrypt 4.0)، گزینه آخر یعنی as original را انتخاب کردیم؛ چراکه پسوند هیچ فایلی توسط باج افزار تغییر نکرده است.

بعد از انتخاب گزینه مدنظر و اجرای دستور لازم، با اطلاعات زیر مواجه خواهید شد:

حالا کلید کار خودش را انجام داده و فایلها رمزگشایی شدهاند، اما کارمان به اتمام نرسیده است! حالا باید فایلها را بازگردانی (همان ریکاوری) کنیم.

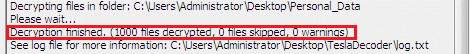

در مثال ما، این ابزار موفق شده تا ۱۰۰ درصد فایلها را رمزگشایی و بازگردانی کند. در تصویر زیر این موضوع مشخص است:

نکته: اگر ID Ransomware پس از شناسایی خانواده باج افزار، روشی برای رمزگشایی در چنته نداشت، میتوانید از گوگل کمک بگیرید! فقط کافی است نام خانواده باج افزار و ابزار رمزگشایی را در این سایت سرچ کنید. مثلاً برای همین TesleCrypt 4.0، میتوانید از عبارت انگلیسی زیر کمک بگیرید:

How to decrypt teslacrypt 4.0

اگر موافق هستید برویم سراغ روش بعدی حذف باج افزار!

روش دوم: بازگردانی به کمک نسخه یکسان (Shadow Copy)

وقتی هکرها با باج افزارشان فایلهایتان را قفل کنند، میتوانید با کمک نسخه یکسان یا همان Shadow Copy، خیلی راحت نقشههایشان را بر آب کنید. ابتدا باید با چیستی نسخه یکسان آشنا شوید.

منظور از نسخه یکسان یا Shadow Copy چیست؟

نسخه یکسان، مجموعهای از رابطهای کاربری COM است. اینطور بگوییم که این مجموعه، با پیادهسازی یک چارچوب مشخص، باعث بهبود عملکرد پارتیشنهای پشتیبانی میشود. به این صورت که به آنها اجازه میدهد، هنگام اجرای برنامهها روی سیستم، بهصورت همزمان اطلاعات را کپی کنند!

بهعنوان مثال، هنگامی که یک Restore Point برای دستگاهمان تعریف میکنیم، در واقع پارتیشنی برای گرفتن بکآپ (همراه با کپی یکسان) در نظر گرفتهایم! بنابراین، وقتی سیستممان توسط باج افزارها آلوده شود، با کمک این پارتیشن میتوانیم فایلهایمان را بازگردانی کنیم.

مایکروسافت از ویندوز XP به بعد، این خصوصیت را بهعنوان یک پیشفرض روی تمام سیستمعاملهایش قرار داد؛ یعنی اگر از ویندوز استفاده میکنید، به احتمال بسیار زیاد نسخه کپی یکسان دارید. حتی اگر خودتان هم ندانید!

برای بررسی نسخههای یکسان، به ابزارهایی تحت عنوان Shadow Explorer نیاز داریم. این ابزارها رایگان هستند.

نکته: اگر همچنان از ویندوز XP استفاده میکنید (واقعاً چرا؟؟!!!) باید نسخههای قدیمی این نرمافزارها را دانلود کنید.

در ادامه، آموزش استفاده از یکی از این ابزارها را خواهیم داشت.

آموزش حذف باج افزار با کمک Shadow Explorer

vssadmin.exe، یک پروسه در محیط ویندوز است. این پروسه وظیفه اداره کردن فایلهای کپی یا همان بکآپها را برعهده دارد.

نکته: اگر به هر دلیلی، نام vssadmin.exe را تغییر دادهاید، آن را به حالت اصلی بازگردانید! این کار باعث میشود تا ابزار بهدرستی کار کند. برویم سراغ کار.

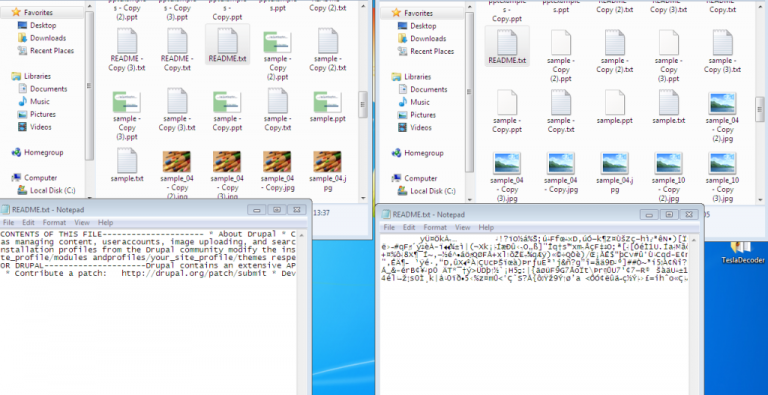

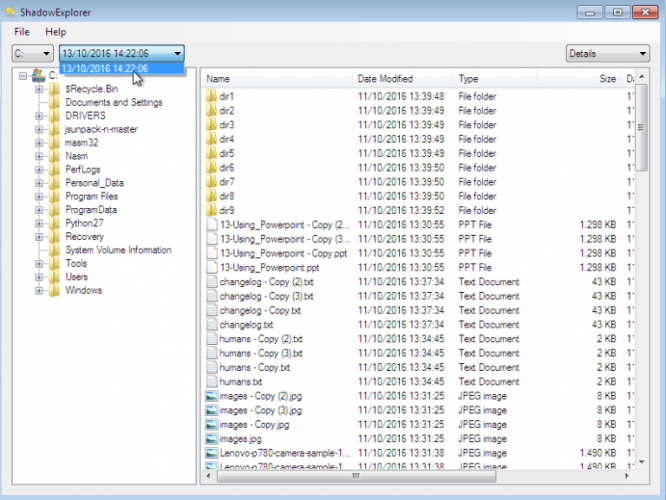

پنجره اصلی این Shadow Explorer، به شکل زیر است:

در پنجره اصلی، میتوانید پارتیشن مدنظرتان را انتخاب کنید. همان پارتیشنی که میخواهید نسخه کپی در آن ذخیره شود! دقت داشته باشید که برای نسخههای کپی، باید دقت بیشتری به خرج دهید؛ چراکه ممکن است بیش از یک snapshot از پارتیشن پشتیبان وجود داشته باشد. در چنین حالتی، موقع بازگردانی فایلها دچار مشکل میشویم.

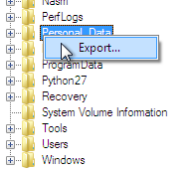

بعد از چشیدن طعم تلخ هک شدن و از قفل شدن فایلها توسط باج افزار، باید از طریق این ابزار، روی فایلی که حاوی نسخههای کپی است راست کلیک کرده و سپس، تنها گزینه موجود، یعنی Export را انتخاب کنید (مطابق تصویر زیر). در اینجا استخراج شروع میشود.

در این مثال که با باج افزار jigsaw طرف بودیم، تمام فایلها بازگردانی شدند؛ یعنی موفقیت ۱۰۰ درصدی حاصل شد! چراکه این باج افزار، فایلهای کپی را پاک نمیکند.

بسیاری از باج افزارها میتوانند از طریق vssadmin، نسخههای کپی را هم از بین ببرند!

به همینخاطر، از این روش برای مقابله با باج افزارهایی که نمیتوانند به vssadmin دسترسی داشته باشند، استفاده میشود.

توصیه میکنیم سرویس Disabling vssadmin.exe را غیرفعال کنید! این کار از پاک شدن کپیهای یکسان در نسخههای ویندوز جلوگیری میکند.

بخش بعدی، مربوط به روش سوم حذف باج افزار است!

روش سوم: استفاده از ابزارهای بازیابی داده

منظور از بازیابی اطلاعات، نجات و حتی تعمیر اطلاعات از دست رفته است! این کار همیشه بهراحتی امکانپذیر نیست. در برخی مواقع، سیستم بهقدری آسیب دیده که نمیتوان کاری برای دادههای آسیبدیده انجام داد!

موفقیت در بازگردانی دادهها، به متغیرهای زیادی بستگی دارد. متغیرهایی مثل پارتیشنهای سیستمعامل، اولیتی که در بازنویسی دادهها در نظر گرفته شده است، چگونگی مدیریت فضای خالی درایو و ….

نرمافزارهای زیادی وجود دارند که بهمنظور بازیابی اطلاعات طراحی شدهاند، در ادامه ما از ابزاری رایگان با نام Recuva، برای مثالمان استفاده خواهیم کرد.

در این مثال، میخواهیم اطلاعاتی را که توسط باج افزار Locky.Odin قفل شدهاند بازیابی کنیم!

نکته مهم: برای اینکه درصد موفقیت بازیابی فایلها بالا برود، توصیه میکنیم نرمافزار Recuva را روی یک حافظه جانبی مثل فلش مموری یا هارد اکسترنال نصب کنید؛ به بیان دیگر، آن را روی سیستمعاملتان نصب نکنید!

آموزش بازیابی اطلاعات با نرمافزار Recuva

بعد از اینکه این نرمافزار را نصب کردید، فرآیندی برای اسکن آغاز میشود که بهتر است آن را لغو کنید!

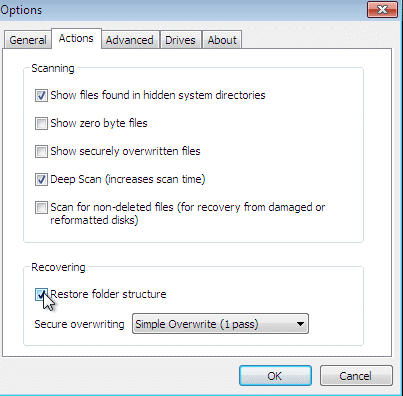

در ادامه، در صفحه زیر تنظیمات را درست مطابق تصویر انجام دهید و سپس اسکن را اجرا کنید:

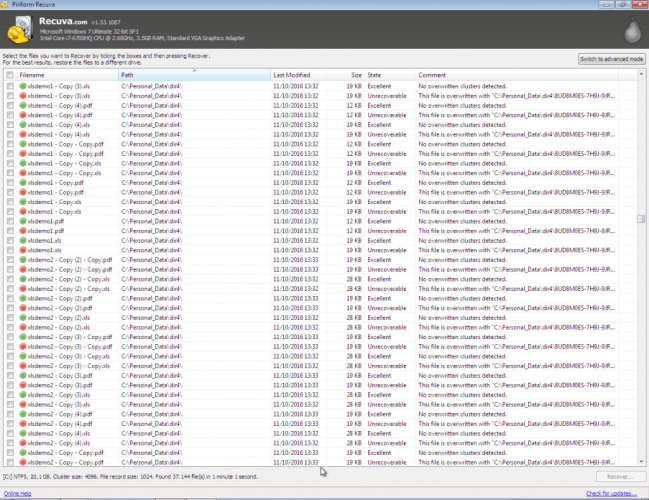

اگر به تصویر بالا توجه کنید، گزینه Restore folder structure را هم فعال کردهایم. این کار باعث میشود بتوانیم ساختار دایرکتوری را حفظ کنیم. همچنین نام تمامی فایلهای رمزگذاریشده را هم در اختیارمان میگذارد. بعد از انجام این تغییرات، اسکن را آغاز و منتظر نتیجه بمانید. (تصویر زیر)

بعد از اینکه اسکن اطلاعات پاکشده به اتمام رسید، یک پنجره حاوی این اطلاعات نمایش داده میشود. خب قطعاً تمام اطلاعات قابل بازیابی نیستند! برای اینکه بفهمید امکان بازیابی فایلی وجود دارد یا نه، باید وضعیت آن در تب State را بررسی کنید.

اگر در این تب عبارت Excellent نوشته شده باشد، یعنی فایل قابلیت بازیابی دارد. اگر عبارت Unrecoverable دیده شود، یعنی باید قید فایل را بزنید. گزینهای میان این دو هم وجود دارد: Partly Recoverable!

این گزینه میگوید فایل بهصورت ناقص بازخواهد گشت؛ یعنی باید برخی از اطلاعات آن را، برای همیشه از دست رفته بدانید!

حالا بیایید تب Comment را بررسی کنیم. در این تب، میتوان فایلهای تغییر نام یافته و فایلهایی که با نام اصلی موجود هستند را تشخیص داد؛ یعنی حتی اگر فایلی قابل بازگردانی هم نباشد، میتوان نام آن را استخراج کرد تا اطلاعات بیشتری از عمق فاجعه و آسیب به دست آورد.

همچنین با کمک تب Comment، میتوانید تمام فایلهای قابل بازیابی را انتخاب و مکان ذخیرهسازیشان را مشخص کنید.

اگر به گوشه سمت راست و بالای این پنجره دقت کنید، دکمه switch to advance mode را خواهید دید. این دکمه کمک میکند تا بتوانید فیلترهایی بر مبنای مسیر فایلها، روی فایلهای بازیابیشده اعمال کنید.

در این مثال، ما فیلترهای زیر را اعمال خواهیم کرد:

,C:\Personal_Data,C:\Users\Administrator\Personal_Data

C:\Users\Administrator\Desktop\Personal_Data

بعد از این کار، تمام فایلهایی که میخواهیم را استخراج میکنیم.

اجازه دهید مجدداً تذکر دهیم! اگر میخواهید فایلهای بیشتری بازیابی شوند، حتماً مقصد بازیابی را روی یک حافظه خارجی تنظیم کنید.

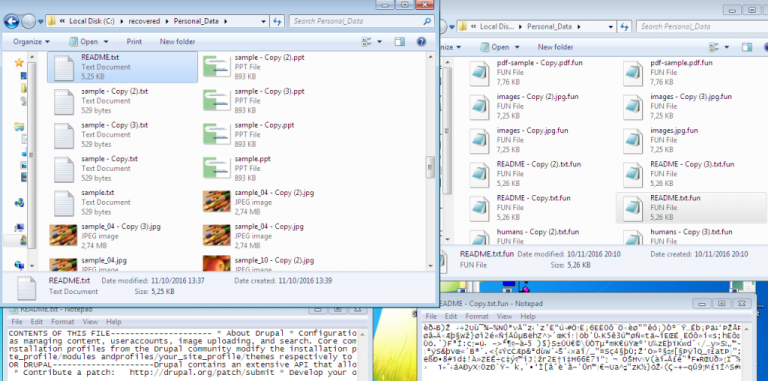

پس از اجرای فرایند بازیابی، با صفحه زیر مواجه خواهید شد:

در این مثال، از ۳۰۰۲ فایل آلوده شده، توانستیم ۹۱۵ فایل را بازگردانی کنیم؛ یعنی ۳۰ درصد از کل فایلهایی که برای ریکاوری در نظر گرفتیم.

نکته مثبت دیگر در رابطه با این روش، امکان بازیابی نام و آدرس کلیه فایلهای رمزنگاریشده است. برخی از باج افزارها، بهصورت تصادفی برخی از حروف نام فایلها را تغییر میدهند. همین امر موجب میشود این فایلها بهعنوان نمونههای آلوده و خراب تشخیص داده شوند!

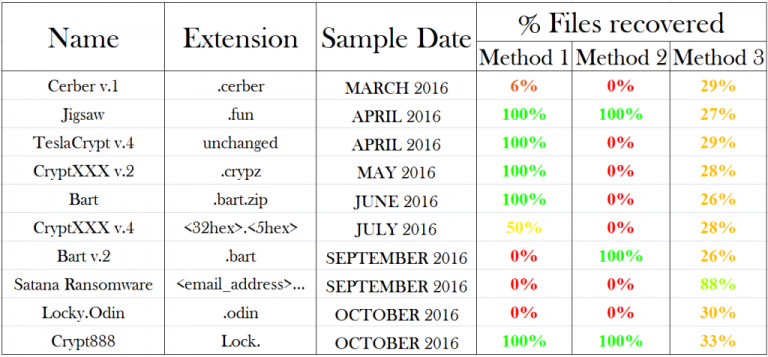

در ادامه، آزمایشی طراحی کردهایم که میزان اثرگذاری هر روش را بر خانوادههای مختلف باج افزارها نشان میدهد!

از کدام روش برای کدام باج افزار استفاده کنیم؟

تا به اینجای کار، ۳ روش برای بازیابی فایلهای از دست رفته توسط باج افزارها معرفی کردیم. حالا میخواهیم ببینیم هر روش برای حذف چه نوع باج افزاری مناسب است؟!

در آزمایش پیشِ رو، نمونههایی از جدیدترین خانوادههای باج افزارها را گروهبندی کردهایم. سپس آنها را روی ماشین مجازی خود قرار دادیم تا درصد بازیابی فایلها، از طریق این ۳ روش را بررسی کنیم.

برای ارزیابی کارآمدی هر روش، برای هر باج افزار یک پوشه شامل فایلهای xls, pdf, jpg, ppt, txt و doc درست کردیم. سپس این پوشهها را در سه مکان مختلف در سیستم قرار دادیم:

C:\Personal_Data

C:\Users\Administrator\Personal_Data

C:\Users\Administrator\Desktop\Personal_Data

سپس باید فایلها را با هرکدام از این ۳ روش، بهصورت جداگانه بازیابی کنیم. بعد از آن هم باید نرخ موفقیت بازیابی را برای هر پوشه محاسبه کنیم. این کار در ۳ مرتبه برای باج افزار در مکانهای مختلفی که تعیین کردهایم انجام میشود.

در نهایت هم میانگین نرخ بازیابی فایلها را محاسبه خواهیم کرد.

باج افزارهایی که در این آزمایش مورداستفاده قرار گرفتند، موارد زیر هستند:

Cerber v.1 md5: 9a7f87c91bf7e602055a5503e80e2313

Jigsaw md5: 2773e3dc59472296cb0024ba7715a64e

TeslaCrypt v.4 md5: 0265f31968e56500218d87b3a97fa5d5

CryptXXX v.2 md5: 19127d5f095707b6f3b6b027d7704743

Bart md5: d9fe38122bb08d96ef0de61076aa4945

CryptXXX v.4 md5: ۶۳۱c36f93b0fc53b8c7be269b02676d0

Bart v.2 md5: 4741852c23364619257c705aca9b1be3

Satana Ransomware md5: 46bfd4f1d581d7c0121d2b19a005d3df

Odin md5: 01f7db952b1b17d0a090b09018896105

Crypt888 md5: 86c85bd08dfac63df65eaeae82ed14f7

جدول زیر مشخص میکند که هر روش در برابر هرکدام از این باج افزارها، تا چه حد موفق بوده است!

جمعبندی

بهترین راه برای مقابله با باج افزارها، قطعاً پیشگیری است! اینکه از همان ابتدا دم به تله ندهید، خیلی بهتر است تا اینکه بعد از آلودگی بخواهید با آن مقابله کنید؛ اما خب همیشه هم پیشگیری موثر نخواهد بود و باید راههای شکست باج افزارها را هم بلد باشیم.

در این مقاله، ۳ روش کارآمد برای حذف باج افزار را معرفی کردیم. هر روش را هم بهصورت عملی اجرا کردیم تا با تمام جزئیات آشنا شوید.

منبع: ایران سرور